Обеспечение организованности и безопасности ваших данных станет главным вопросом в этом году. В опросе, проведенном исследовательской фирмой Statista в прошлом году, компании уже оценивали киберугрозы – как риски высокого уровня. Малые предприятия будут особенно уязвимы не только потому, что у них ограниченные ресурсы для решения этой проблемы, но и потому, что хакеры начинают ориентироваться на этот сегмент.

К счастью, защита вашей компании и хранилищ данных может быть разбита на повторяющиеся процессы, как и большинство обязанностей по IT. Чтобы помочь вам начать работу, мы составили список из семи ключевых вопросов, которые вы должны задать, и обязательно получить ответ, желательно от IT-персонала вашей организации.

-

Используем ли мы программное обеспечение безопасности?

Программное обеспечение Endpoint Protection отслеживает и защищает вашу корпоративную сеть от внешних подключений, которые пытаются создать точки входа для атаки. Эти инструменты обычно включают в себя комбинацию антивирусных программ, брандмауэра и управления мобильными устройствами (MDM). Используя один из этих инструментов, ваша специальная техническая группа (если она у вас есть) будет оповещена об угрозах, если и когда они возникнут.

«Даже если вы малый бизнес, все конечные точки должны быть защищены программным обеспечением безопасности, поскольку существует множество угроз, которые могут нанести вред вашему бизнесу и данным вашего клиента», – комментирует старший аналитик по электронным угрозам из Bitdefender.

-

Резервируем ли мы наши данные?

Если ваша компания когда-либо подвергнется взлому или ваш офис пострадает от стихийного бедствия, то резервное копирование ваших данных поможет вернуться к работе с минимальными проблемами.

Резервное копирование вашей информации будет гарантировать, что после физического восстановления ваша компания сможет быстро вернуться к работе. Если вы никогда не делали резервных копий своих данных, то вам придётся начинать свой бизнес почти с нуля. Кроме того, резервные копии данных в сочетании с программным обеспечением для защиты конечных точек позволяют выявлять угрозы по мере их возникновения, исключать их из вашей сети, а затем возвращать вашу сеть в наиболее безопасное состояние.

Существуют простые способы резервного копирования ваших данных, в том числе настройка автоматического резервного копирования с помощью программного обеспечения аварийного восстановления (DR) и копирование системных файлов в другие хранилища. Независимо от того, что вы выберете, необходимо немедленно начать резервное копирование.

Резервное копирование и резервирование имеют жизненно важное значение для непрерывности бизнеса, поскольку любые потери или сбои могут означать выход из бизнеса или серьезные проблемы в течение длительного времени. Ransomware – «прекрасный» пример того, что может произойти, если у вас нет резервных копий.

-

Шифруем ли мы наши данные?

Большинство поставщиков программного обеспечения для защиты конечных точек также помогут вам зашифровать ваши данные при их перемещении в вашей сети, когда они покидают вашу сеть и находятся на ваших серверах без изменений.

Шифрование, по сути, превращает ваши данные в непостижимую последовательность данных. При вводе ключа дешифрования ваши данные расшифровываются и отправляются обратно в обычном формате. Так что, если кто-нибудь взломает вашу систему и украдет ваши данные, он увидит зашифрованную версию, а не версию с открытым текстом.

Осторожно: атаки могут происходить на разных этапах процесса передачи данных. Они могут произойти, когда данные отправляются с сервера. Атаки могут происходить, когда данные хранятся на ваших серверах, и хаки могут происходить, когда данные передаются с одного устройства на другое в самой сети. Обращаясь к своему поставщику услуг по защите конечных точек, обязательно спросите, могут ли они помочь вам зашифровать данные при передаче и их хранении.

Оба типа данных должны быть зашифрованы, особенно если вы работаете с конфиденциальной информацией о ваших клиентах. Любая часть информации может быть монетизирована киберпреступниками, а сохранение всей информации в зашифрованном виде не только делает их работу более трудной, но и делает вашу работу более безопасной.

-

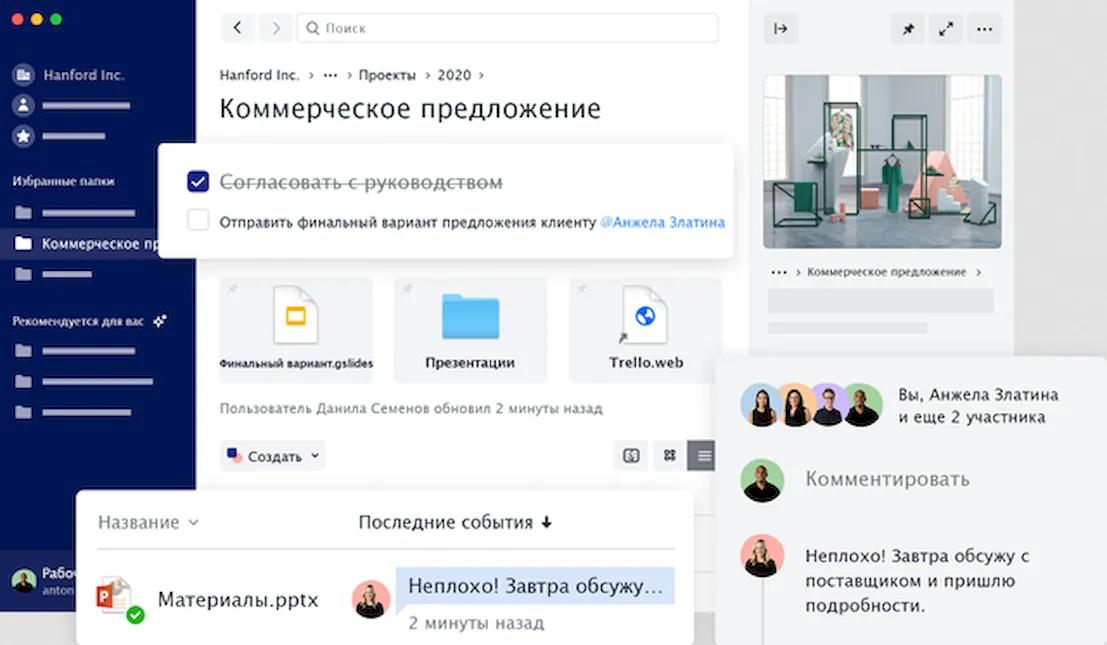

Используем ли мы Smart Cloud Storage?

В наши дни большинство компаний, особенно малых и средних предприятий, имеют несколько хранилищ данных в облаке. Поставщиков облачных хранилищ для бизнес-класса предостаточно, и ценность, которую они предлагают с точки зрения общей стоимости хранилища, а также возможностей управляемого сервиса, в большинстве случаев просто не может быть превзойдена решениями для локального хранения.

Тем не менее, хотя базовая настройка таких сервисов, как Dropbox Business может быть относительно простой, но использование всех преимуществ их функций безопасности данных может представлять собой довольно сложную кривую обучения. Но это та кривая, которую вы наверняка захотите «скормить» своим IT-специалистам, поскольку эти провайдеры могут предоставить даже небольшим предприятиям доступ к расширенным возможностям безопасности хранения, на которые пришлось бы потратить гораздо больше денег, чтобы внедрить их на месте.

Например, мы обсуждали шифрование данных ранее, но, хотя подавляющее большинство поставщиков облачных услуг имеют возможность шифровать данные, хранящиеся в их службах, не все они делают это по умолчанию. Кроме того, не все они также шифруют данные, когда они находятся в пути между их и вашим сервером или устройствами ваших пользователей. Такие параметры должны быть исследованы и отслежены IT-отделом.

Есть также более продвинутые функции, которые требуют некоторой работы для реализации, но могут иметь долгосрочные преимущества. Одной из них является классификация данных. Это общий термин для различных технологий, которые поставщики услуг хранения могут предоставить своим клиентам для систематизации данных по категориям, относящимся к их конкретному бизнесу. Это не только облегчает поиск и обработку, но и делает его более безопасным, поскольку некоторые из этих служб могут использовать защиту на уровне файлов для определенных классификаций. В некоторых случаях эти средства защиты могут отслеживать файл даже после того, как он покидает серверы поставщика облачного хранилища и перемещается на устройство или сервер кого-либо за пределами организации клиента, например, клиента или партнера.

При таком использовании можно контролировать не только то, кто может получить доступ к файлу, но и то, что им разрешено делать с ним – будь то чтение, печать, изменение или передача другим пользователям. Это позволяет вам хранить определенную информацию намного безопаснее, сохраняя при этом возможность делиться ею за пределами вашей компании.

-

Есть ли у нас брандмауэр?

У вас не было бы безопасного дома без входной двери, не так ли? Тогда зачем запускать сеть без брандмауэра? Ваш брандмауэр позволяет блокировать нежелательный трафик от входа в вашу корпоративную сеть. Это означает, что вы сможете поддерживать приватность внутренней сети, не раскрывая все данные своей компании общедоступному веб-серверу, на котором работает ваша компания.

Брандмауэры отлично подходят для защиты от злоумышленников, которые хотят либо просканировать вашу сеть, либо найти открытые сервисы и порты, которые можно использовать для удаленного доступа. С помощью брандмауэров вы также можете установить правила, по которым IP-адреса могут получать доступ к различным ресурсам или контролировать входящий и исходящий трафик.

Важно убедиться, что вы понимаете все возможности своего брандмауэра. Эти устройства становятся все более изощренными, в том числе те, которые входят в состав универсального маршрутизатора Wi-Fi для малого бизнеса или виртуальной частной сети (VPN). Например, хотя вы, возможно, включили базовый сетевой брандмауэр как часть начальной настройки маршрутизатора, у вас, вероятно, также есть возможность включить брандмауэр веб-приложения, который может обеспечить особую защиту для данных, отправляемых через веб-приложения.

Другой вариант – использовать управляемую службу брандмауэра. Как видно из названия, это просто брандмауэр, которым поставщик услуг управляет для вас на основе подписки. Положительным моментом является то, что вы можете легко включить более продвинутые функции, поскольку управлением брандмауэром занимаются специалисты. Это также означает, что вы будете уверены, что на вашем брандмауэре всегда будут установлены последние версии средств защиты, исправлений и обновлений программного обеспечения. Возможные недостатки включают в себя тот факт, что вы, вероятно, делитесь своим брандмауэром с другими клиентами, а также то, что в этой конфигурации весь ваш веб-трафик будет направляться через эту стороннюю систему прежде чем вы достигнете Интернета или ваших пользователей. Это может быть узким местом, если провайдер не имеет опыта управления потоком трафика.

-

Какова наша процедура удаленного доступа?

В наши дни в каждой организации, независимо от её размера, могут быть сотрудники, клиенты или партнеры, которым необходим удаленный доступ к ресурсам компании. Поговорите со своим IT-персоналом и выясните, каков процесс для таких соединений. Это повторяемый процесс, одинаковый для всех; или разные люди будут получать доступ к вашим ресурсам по-разному? Если последнее, то это проблема.

Удаленный доступ обязательно должен быть одинаковым для всех. Это означает, что ваши ИТ-специалисты должны сосредоточиться не только на том, что происходит на их стороне брандмауэра после запроса на вход в систему, но также на том, что должно происходить на другой стороне брандмауэра, чтобы сделать такой запрос законным.

Удаленные клиенты должны быть отсканированы, чтобы убедиться, что устройства должным образом обновлены и защищены программным обеспечением для защиты конечных точек бизнес-уровня. Они также должны входить в систему с использованием VPN, и все эти запросы должны обрабатываться через систему управления идентификационными данными. Обе эти меры имеют доступные недорогие версии, которые должны быть легко реализованы даже небольшими предприятиями с меньшими ресурсами IT.

-

Какова наша политика в отношении устройств для всей компании?

Политики «Принеси свое собственное устройство» (BYOD) позволяют сотрудникам выбирать, какое оборудование и программное обеспечение запускать при выполнении бизнес-процессов. Хотя эти политики обеспечивают гибкость для сотрудников (и экономию средств для компаний, которым больше не нужно приобретать устройства для новых сотрудников), существует несколько рисков, связанных с подходом BYOD.

Большинство малых предприятий часто полагаются на BYOD, но обычно не имеют политики безопасности. С этой целью также рекомендуется ограничить доступ к критически важной информации, доступ к которой осуществляется с помощью устройств, приносимых сотрудниками, либо через сегрегирующие сети, либо посредством реализации политик доступа, а также управлять мобильными устройствами. Поскольку «карманные компьютеры» также используются для доступа к электронной почте и внутренним данным, важно либо управлять ими с помощью специального решения, либо предоставлять им доступ только к некритическим данным.

Программное обеспечение MDM дает вам возможность удаленной очистки, удаленной блокировки, геозонирования и настройки каждого устройства в соответствии с вашими потребностями. Если сотрудники потеряют устройства, если устройства будут взломаны или если устройства смогут получить доступ к большему количеству корпоративных данных, чем вы хотели бы, тогда вы сможете вносить изменения, используя ваше решение MDM, не касаясь реальных устройств.

Обеспечение информационной безопасности в современном бизнесе

В ходе анализа современных методов защиты данных в бизнесе становится очевидным, что информационная безопасность является критически важным аспектом успешного функционирования любой организации. В условиях растущих киберугроз и ужесточения законодательства в сфере защиты данных компании вынуждены постоянно совершенствовать свои защитные механизмы.

Комплексный подход к обеспечению безопасности данных демонстрирует наибольшую эффективность. Сочетание технических решений, организационных мер и постоянного обучения персонала позволяет создать надежную систему защиты информации. При этом важно учитывать не только внешние, но и внутренние угрозы, связанные с человеческим фактором.

Особую значимость приобретает проактивная защита, основанная на постоянном мониторинге и анализе потенциальных угроз. Современные инструменты защиты данных позволяют не только реагировать на инциденты, но и предотвращать их возникновение, что существенно снижает риски утечки информации и финансовых потерь.

В заключение следует отметить, что инвестиции в информационную безопасность являются не просто затратой, а стратегическим вложением в устойчивое развитие бизнеса. Компании, уделяющие должное внимание защите данных, получают конкурентное преимущество и укрепляют доверие своих клиентов и партнеров.

Таким образом, обеспечение информационной безопасности требует системного подхода, постоянного совершенствования и адаптации к новым вызовам цифровой эпохи. Только так можно гарантировать надежную защиту корпоративных данных и обеспечить стабильное развитие бизнеса в современных условиях.